Wide-Mouth-Frog-Protokoll: Unterschied zwischen den Versionen

Aus Byte-Welt Wiki

Zur Navigation springenZur Suche springen (Die Seite wurde neu angelegt: Das Wide-Mouth-Frog-Protokoll ist ein Protokoll zum Schlüsselaustausch. Dabei werden symetrische Verschlüsselungen verwendet. ==Ablauf== Wenn A und B kommunizier...) |

|||

| (4 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | Das Wide-Mouth-Frog-Protokoll ist ein [[Protokoll]] zum Schlüsselaustausch. Dabei | + | Das Wide-Mouth-Frog-Protokoll ist ein [[Protokoll]] zum Schlüsselaustausch. Dabei wird für die Kommunikation [[symetrische Verschlüsselung]] verwendet. Der Client kennt dabei nur seinen eigenen Schlüssen und nicht den des Kommunikationsparters. Für die Kommunikation wird ein Sitzungsschlüssel erzeugt. Für die Verwaltung der Schlüssel wird ein Key Translation Center '''KTC''' |

==Ablauf== | ==Ablauf== | ||

| − | Wenn A und B kommunizieren wollen tauschen beide ihre Schlüssel nicht direkt aus, sondern der Austausch findet über ein | + | Wenn A und B kommunizieren wollen tauschen beide ihre Schlüssel nicht direkt aus, sondern der Austausch findet über ein KTC. |

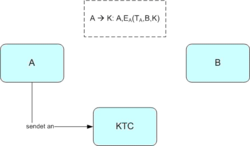

| − | # A sendet an das KTC eine Nachricht mit seiner Identifikation (Nr, Benutzername oder ähnliches) und einem verschlüsselten Teil. Dieser Teil enthält einen Zeitstempel, die Identifikation von B und einen von A generierten Sitzungsschlüssel. | + | # A sendet an das KTC eine Nachricht mit seiner Identifikation (Nr, Benutzername oder ähnliches) '''A''' und einem verschlüsselten Teil. Dieser Teil enthält einen Zeitstempel '''T<sub>A</sub>''', die Identifikation von B '''B''' und einen von A generierten Sitzungsschlüssel '''K'''.[[Bild:wide-mouth-frog1.png|thumb|250px|]] |

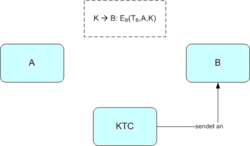

| − | # Das KTC kann diese Nachricht entschlüssel, da es den Schlüssel von A besitzt. Es wird jetzt vom KTC eine Nachricht an B versendet. Diese wird mit dem Schlüssel von B verschlüsselt. Als Inhalt hat sie einen neuen Zeitstempel, die Identifikation von A und den von A erzeugten Sitzungsschlüssel. | + | # Das KTC kann diese Nachricht entschlüssel, da es den Schlüssel von A besitzt. Es wird jetzt vom KTC eine Nachricht an B versendet. Diese wird mit dem Schlüssel von B verschlüsselt. Als Inhalt hat sie einen neuen Zeitstempel '''T<sub>B</sub>''', die Identifikation von A und den von A erzeugten Sitzungsschlüssel.[[Bild:wide-mouth-frog2.png|thumb|250px|]] |

| − | # B kann jetzt mit A kommunizieren | + | # B kann diese Daten entschlüsseln und erhält so den Sitzungschlüssel mit dem er jetzt mit A kommunizieren kann.[[Bild:wide-mouth-frog3.png|thumb|250px|]] |

==Vorteil== | ==Vorteil== | ||

| Zeile 12: | Zeile 12: | ||

==Nachteil== | ==Nachteil== | ||

| − | *Durch die | + | *Durch die symetrische Verschlüsselung werden einige Sicherheitsapekte offen gelassen. |

[[Kategorie:Protokolle]] | [[Kategorie:Protokolle]] | ||

| + | [[Kategorie:Kryptographische Protokolle]] | ||

| + | [[Kategorie:Schlüsselaustausch Protokolle]] | ||

Aktuelle Version vom 25. Januar 2008, 11:16 Uhr

Das Wide-Mouth-Frog-Protokoll ist ein Protokoll zum Schlüsselaustausch. Dabei wird für die Kommunikation symetrische Verschlüsselung verwendet. Der Client kennt dabei nur seinen eigenen Schlüssen und nicht den des Kommunikationsparters. Für die Kommunikation wird ein Sitzungsschlüssel erzeugt. Für die Verwaltung der Schlüssel wird ein Key Translation Center KTC

Ablauf

Wenn A und B kommunizieren wollen tauschen beide ihre Schlüssel nicht direkt aus, sondern der Austausch findet über ein KTC.

- A sendet an das KTC eine Nachricht mit seiner Identifikation (Nr, Benutzername oder ähnliches) A und einem verschlüsselten Teil. Dieser Teil enthält einen Zeitstempel TA, die Identifikation von B B und einen von A generierten Sitzungsschlüssel K.

- Das KTC kann diese Nachricht entschlüssel, da es den Schlüssel von A besitzt. Es wird jetzt vom KTC eine Nachricht an B versendet. Diese wird mit dem Schlüssel von B verschlüsselt. Als Inhalt hat sie einen neuen Zeitstempel TB, die Identifikation von A und den von A erzeugten Sitzungsschlüssel.

- B kann diese Daten entschlüsseln und erhält so den Sitzungschlüssel mit dem er jetzt mit A kommunizieren kann.

Vorteil

- Durch die Zeitstempel ist das Protokoll gegen Replay-Attacken geschützt.

- Die Clients müssen nicht alle Schlüssel kennen nur das KTC muss alle kennen.

Nachteil

- Durch die symetrische Verschlüsselung werden einige Sicherheitsapekte offen gelassen.