Mandatory Access Control: Unterschied zwischen den Versionen

(→Bell-LaPadula) |

(→Bell-LaPadula) |

||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

==Bell-LaPadula== | ==Bell-LaPadula== | ||

| + | [[Bild:Beispiel-Bell-LaPadula.png | framed | Beispiel für die vertrauenswürdige Stufe]] | ||

Das Bell-LaPalua Modell beschränkt den Informationsfluss in eine Richtung ein. So ist es nur möglich, dass Informationen von unprivilegierten Akteuren/Obejekten zu privilegierteren fließt. | Das Bell-LaPalua Modell beschränkt den Informationsfluss in eine Richtung ein. So ist es nur möglich, dass Informationen von unprivilegierten Akteuren/Obejekten zu privilegierteren fließt. | ||

So sind z.B. die Stufen öffentlich, vertraulich, geheim, streng geheim möglich. | So sind z.B. die Stufen öffentlich, vertraulich, geheim, streng geheim möglich. | ||

| Zeile 13: | Zeile 14: | ||

Durch diese strikte Trennung ist die geheimhaltung von Informationen gewahrt, da jemand der Zugang zu geheimen Daten hat diese nicht publizieren kann. | Durch diese strikte Trennung ist die geheimhaltung von Informationen gewahrt, da jemand der Zugang zu geheimen Daten hat diese nicht publizieren kann. | ||

| − | [[ | + | ==Weiterführende Artikel== |

| − | + | [[Discretionary Access Control | Discretionary Access Control (DAC)]] alternatives Zugriffsmodell | |

[[Kategorie:Betriebssysteme]] | [[Kategorie:Betriebssysteme]] | ||

Aktuelle Version vom 18. Juli 2007, 19:15 Uhr

Mandatory Access Controll, MAC beschreibt ein Verfahren zur Vergabe von Zugriffsrechten, welches unabhängig von den Akteuren und Objekten ist. Ziel der Arbeit mit dem Verfahren ist es, den "Abfluss" von Informationen zu verhindern.

Anwendung findet es in allen Bereichen, in denen es auf Sicherheit ankommt und diese in verschiedene Ebenen unterteilbar ist. Beispielsweise lässt es sich im Militär-, Medizin- oder auch Öffentlichenbereich anwenden.

Bell-LaPadula

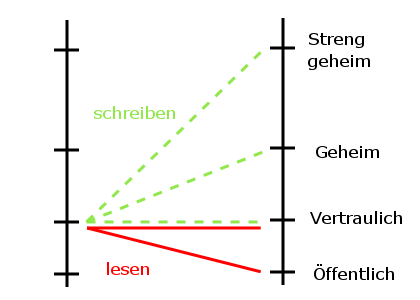

Das Bell-LaPalua Modell beschränkt den Informationsfluss in eine Richtung ein. So ist es nur möglich, dass Informationen von unprivilegierten Akteuren/Obejekten zu privilegierteren fließt. So sind z.B. die Stufen öffentlich, vertraulich, geheim, streng geheim möglich.

- Daten der öffentlichen Stufe kann jeder lesen.

- Daten der vertraulichen Stufe können nur die Stufen vertraulich, geheim, streng geheim lesen und schreiben kann diese Daten nur vertrauliche Akteure

- Daten der geheimen Stufe können nur von den Stufen geheimen und streng geheim gelesen werden und schreiben ist nur den geheimen Akteuren möglich

- Daten der streng geheimen Stufe können nur zwischen den streng geheimen Stufen ausgetauscht werden

Durch diese strikte Trennung ist die geheimhaltung von Informationen gewahrt, da jemand der Zugang zu geheimen Daten hat diese nicht publizieren kann.

Weiterführende Artikel

Discretionary Access Control (DAC) alternatives Zugriffsmodell