Portbased Authentification: Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: Die Portbased Authentification wird auch als 802.1X Standard bezeichnet und beinhaltet verschiedene Authentifizierungsmethoden. Dabei wird als Ziel immer verfolgt, den ...) |

(→Robust Security Network (RSN)) |

||

| Zeile 5: | Zeile 5: | ||

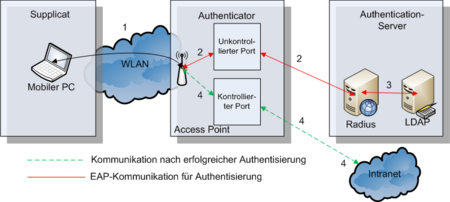

Der Supplicant will über einen Port des Authenticators eine [[MAC (Netzwerk) | MAC]]-Verbindung aufbauen. Dazu authentifiziert er sich über den Authenticator gegen über dem Authentication Server. | Der Supplicant will über einen Port des Authenticators eine [[MAC (Netzwerk) | MAC]]-Verbindung aufbauen. Dazu authentifiziert er sich über den Authenticator gegen über dem Authentication Server. | ||

| − | [[Bild:robust_security_network.png | thumb | | + | [[Bild:robust_security_network.png | thumb | 450px |Robust Security Network]] |

Der Accesspoint leitet während der Authentisierungsphase die Datenpakete zwischen dem Supplicant (1) und dem Authentifizierungsserver über einen SSL-Tunnel (2) weiter. Die Kommunikation findet zunächst nur über den unkontrollierten Port statt, der kontrollierte Port ist zu diesem Zeitpunkt gesperrt. Über den [[SSL]]-Tunnel werden die Anmeldedaten des Benutzers an den Authentifizierungsserver (z. B. Radius) per EAP übertragen. Der Authentisierungsserver führt eine Überprüfung der Anmeldedaten gegen einen zentralen [[LDAP]]-Server durch (3). Bei erfolgreicher Verifizierung gibt der Accespoint den kontrollierten Port frei und somit hat der Benutzer Zugriff auf das lokale Netz (4). | Der Accesspoint leitet während der Authentisierungsphase die Datenpakete zwischen dem Supplicant (1) und dem Authentifizierungsserver über einen SSL-Tunnel (2) weiter. Die Kommunikation findet zunächst nur über den unkontrollierten Port statt, der kontrollierte Port ist zu diesem Zeitpunkt gesperrt. Über den [[SSL]]-Tunnel werden die Anmeldedaten des Benutzers an den Authentifizierungsserver (z. B. Radius) per EAP übertragen. Der Authentisierungsserver führt eine Überprüfung der Anmeldedaten gegen einen zentralen [[LDAP]]-Server durch (3). Bei erfolgreicher Verifizierung gibt der Accespoint den kontrollierten Port frei und somit hat der Benutzer Zugriff auf das lokale Netz (4). | ||

Aktuelle Version vom 22. Januar 2008, 20:04 Uhr

Die Portbased Authentification wird auch als 802.1X Standard bezeichnet und beinhaltet verschiedene Authentifizierungsmethoden. Dabei wird als Ziel immer verfolgt, den unberechtigten Zugang bereits auf der Ethernet Ebene ( Schicht 2) zu blockieren.

Robust Security Network (RSN)

Das RSN ist ein Standard für den 802.11 Standard (WLAN). Die Ziele des Standards sind eine starke Authentifizierung, Schlüsselmanagement sowie Zugriffskontrolle. Für diese Ziele unterscheidet es drei Rollen, den Supplicant, den Authenticator und den Authentication Server. Der Supplicant ist beispielsweise die WLAN-Karte eines Notebooks. Der Authenticator ist meist ein Accesspoint oder ein Switch, der physische oder logische Ports und der Authentication Server ist meistens ein Radius-Server. Der Supplicant will über einen Port des Authenticators eine MAC-Verbindung aufbauen. Dazu authentifiziert er sich über den Authenticator gegen über dem Authentication Server.

Der Accesspoint leitet während der Authentisierungsphase die Datenpakete zwischen dem Supplicant (1) und dem Authentifizierungsserver über einen SSL-Tunnel (2) weiter. Die Kommunikation findet zunächst nur über den unkontrollierten Port statt, der kontrollierte Port ist zu diesem Zeitpunkt gesperrt. Über den SSL-Tunnel werden die Anmeldedaten des Benutzers an den Authentifizierungsserver (z. B. Radius) per EAP übertragen. Der Authentisierungsserver führt eine Überprüfung der Anmeldedaten gegen einen zentralen LDAP-Server durch (3). Bei erfolgreicher Verifizierung gibt der Accespoint den kontrollierten Port frei und somit hat der Benutzer Zugriff auf das lokale Netz (4).

EAP

EAP-Nachrichten sind so gestalltet, dass sie die Authentifizierungsdaten höherer Protokolle, wie z.B. den Kommunikationsschlüssel von TLS, transportieren können. In einem Funknetz ist dies nicht nötig, hier werden sie direkt in 802.11 Paketen versendet, dies nennt sich dann EAP over LAN (EAPOL). Ist der Authentication Server ein Radius Server muss der Accesspoint in dem Fall als Radius Client eingerichtet sein. Dieser sendet dann diese Pakete an den Radius Server weiter, dies nennt sich dann EAP over Radius

Dual-Port

Der Authenticator muss für die Kommunikation mit dem Supplicant zwei verschiedene Ports öffnen. Daher implementiert er das Dual-Port-Prinzip, d.h. es gibt einen unkontrollierten und einen kontrollierten Port. Der unkontrollierte Port lässt nur eine EAP Kommunikation zwischen Supplicant und Authentication Server zu, dazu leitet alle Daten direkt an den Server weiter. Der kontrollierte Port wird erst nach der Authentifizierung freigeschaltet und ermöglicht die Kommunikation mit dem lokalen Netzwerk.